RFID的安全和隐私保护与成本之间是相互制约的。例如,根据自动识别(Auto-ID)中心的试验数据,在设计5美分标签时,集成电路芯片的成本不应该超过2美分,这使集成电路门电路数量只能限制在7500~15000范围内。而一个96 bit的EPC芯片需要5000~10000的门电路,因此用于安全和隐私保护的门电路数量不能超过2500~5000,这样的限制使得现有密码技术难以应用。优秀的RFID安全技术解决方案应该是平衡安全、隐私保护与成本的最佳方案。

现有的RFID系统安全技术可以分为两大类:一类是通过物理方法阻止标签与读写器之间通信;另一类是通过逻辑方法增加标签安全机制。

1、物理方法

常用的RFID安全的物理方法有杀死(Kill)标签、法拉第网罩(Faraday Cage)、主动干扰、阻止标签等。

杀死(Kill)标签的原理是使标签丧失功能,从而阻止对标签及其携带物的跟踪。但是,Kill命令使标签失去了它本身应有的优点,如商品在卖出后,标签上的信息将不再可用,但这样不便于之后用户对产品信息的进一步了解,以及相应的售后服务。另外,若Kill识别序列号(PIN)一旦泄漏,可能导致恶意者对商品的偷盗。

法拉第网罩(Faraday Cage)的原理是根据电磁场理论,由传导材料构成的容器如法拉第网罩可以屏蔽无线电波,使得外部的无线电信号不能进入法拉第网罩,反之亦然。把标签放进由传导材料构成的容器可以阻止标签被扫描,即被动标签接收不到信号,不能获得能量,而主动标签发射的信号不能发出。因此,利用法拉第网罩可以阻止隐私侵犯者扫描标签获取信息。例如,当货币嵌入RFID标签后,可利用法拉第网罩原理阻止隐私侵犯者扫描,避免他人知道你包里有多少钱。

主动干扰无线电信号是另一种屏蔽标签的方法。标签用户可以通过一个设备主动广播无线电信号用于阻止或破坏附近的读写器的操作。但这种方法可能导致非法干扰,使附近其他合法的RFID系统受到干扰,严重时可能阻断附近其他无线系统。

阻止标签的原理是通过采用一个特殊的阻止标签干扰的防碰撞算法来实现的,读写器读取命令每次总获得相同的应答数据,从而保护标签。

2、逻辑方法

在RFID安全技术中,常用逻辑方法有哈希(Hash)锁方案、随机Hash锁方案、Hash链方案、匿名ID方案及重加密方案等。

1.Hash锁

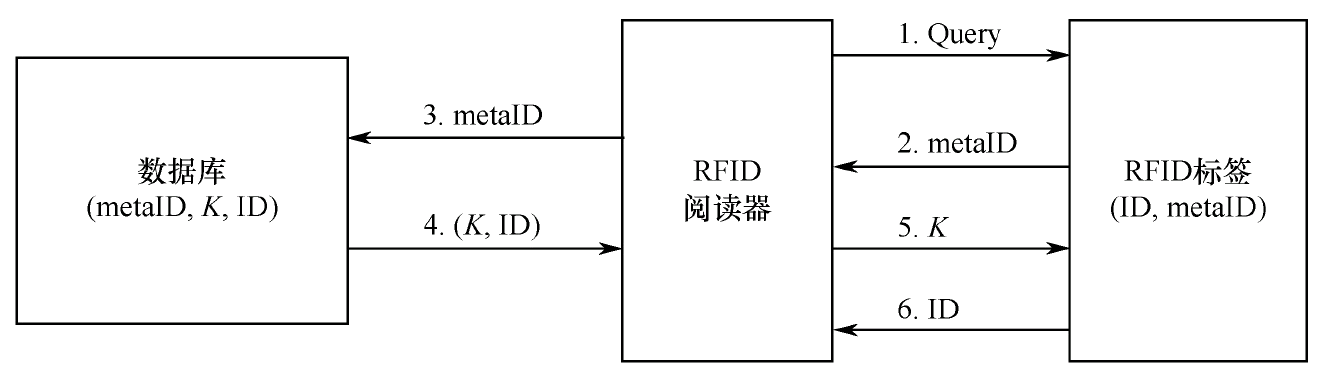

Hash锁是一种完善的抵制标签未授权访问的安全与隐私技术。整个方案只需要采用Hash散列函数给RFID标签加锁,因此成本很低。采用Hash锁方法控制标签读取访问,其工作机制如图所示。

(1)锁定标签。对于唯一标识号为ID的标签,首先读写器随机产生该标签的K,计算metaID = Hash(K),将metaID发送给标签;然后由标签将metaID存储下来,进入锁定状态;最后读写器将(metaID,K,ID)存储到后台数据库中,并以metaID为索引。

(2)解锁标签,读写器询问标签时,标签回答metaID;然后读写器查询后台数据库,找到对应的(metaID,K,ID)记录,再将K值发送给标签;标签收到K值后,计算Hash(K)值,并与自身存储的metaID值比较,若Hash(K)=metaID,则标签将其ID发送给阅读器,这时标签进入已解锁状态,并为附近的读写器开放所有的功能。

该方法的缺点是:由于每次询问时标签回答的数据时特定的,所以它不能防止位置跟踪攻击;读写器和标签间传输的数据未经加密,窃听者可以轻易地获取标签K和ID的值。

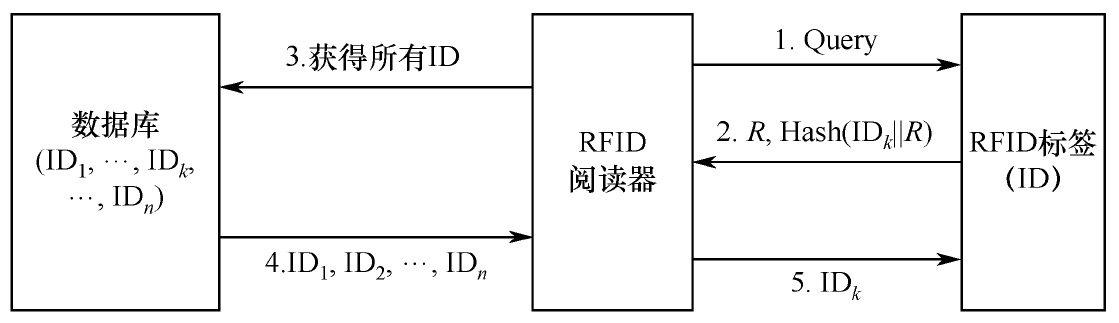

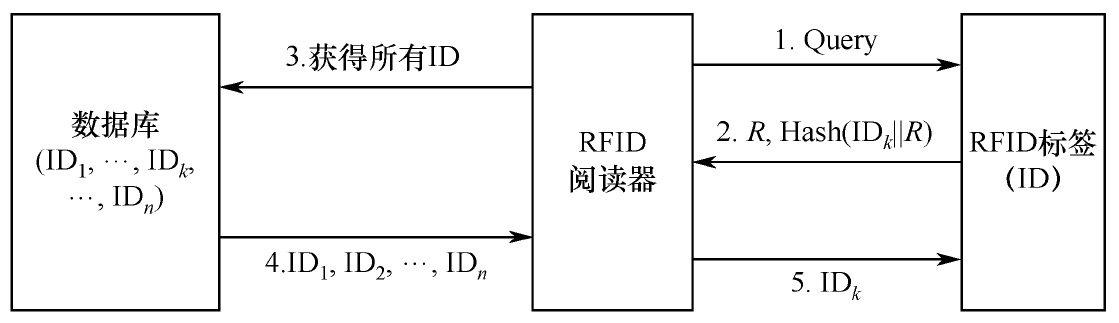

2. 随机Hash锁

作为Hash锁的扩展,随机Hash锁解决了标签位置隐私问题。采用随机Hash锁方案,读写器每次访问标签的输出信息都不同。随机Hash锁原理是标签包含Hash函数和随机数发生器,后台服务器数据库存储所有标签ID。读写器请求访问标签,标签接收到访问请求后,由Hash函数计算标签ID与随机数r(由随机数发生器生成)的Hash值。标签再发送数据给请求的阅读器,同时读写器发送给后台服务器数据库,后台服务器数据库穷举搜索所有标签ID和r的Hash值,判断是否为对应标签ID,标签接收到读写器发送的ID后解锁。

假设标签ID和随机数R的连接即可表示为“ID||R”,然后将数据库中存储的各个标签的ID值设为ID1,ID2,IDk,…,IDn。

锁定标签:通过向未锁定的标签发送简单的锁定指令,即可锁定该标签。

解锁标签:读写器向标签ID发出询问,标签产生一个随机数R,计算Hash(ID||R),并将(R,Hash(ID||R))数据传输给读写器;读写器收到数据后,从后台数据库取得所有的标签ID值,分别计算各个Hash(ID||R)值,并与收到的Hash(ID||R)比较,若Hash(IDk||R)=Hash(ID||R),则向标签发送IDk;若标签收到IDk=ID,此时标签解锁。

尽管Hash函数可以在低成本情况下完成,但要集成随机数发生器到计算能力有限的低成本被动标签上,却是很困难的。随机Hash锁仅解决了标签位置隐私问题,一旦标签的秘密信息被截获,隐私侵犯者可以获得访问控制权,通过信息回溯得到标签历史记录,推断标签持有者隐私;而且后台服务器数据库的解码操作通过穷举搜索,需要对所有的标签进行穷举搜索和Hash函数计算,因此标签数目很多时,系统延时会很长,效率并不高。

尽管Hash函数可以在低成本情况下完成,但要集成随机数发生器到计算能力有限的低成本被动标签上,却是很困难的。随机Hash锁仅解决了标签位置隐私问题,一旦标签的秘密信息被截获,隐私侵犯者可以获得访问控制权,通过信息回溯得到标签历史记录,推断标签持有者隐私;而且后台服务器数据库的解码操作通过穷举搜索,需要对所有的标签进行穷举搜索和Hash函数计算,因此标签数目很多时,系统延时会很长,效率并不高。

3.Hash链

Hash链作为Hash方法的一个扩展,为了解决可跟踪性,标签使用了一个Hash函数在每次读写器访问后自动更新标识符的方案,实现前向安全性。

方案的原理是最初标签在存储器中

锁定标签:对于标签ID,读写器随机选取一个数S1发送给标签,并将(ID,S1)存储到后台数据库中,标签存储接收到S1后便进入锁定状态。

解锁标签:在第i次事务交换中,读写器向标签发出询问消息,标签输出ai=Gi,并更新Si+1=H(Si),其中G和H为单向Hash函数。读写器收到ai后,搜索数据库中所有的(ID,S1)数据对,并为每个标签递归计算ai=G(H(Si-1)),比较是否等于ai,若相等,则返回相应的ID。该方法使得隐私侵犯者无法获得标签活动的历史信息,但不适合标签数目较多的情况。

与之前的Hash方案相比,Hash链的主要优点是提供了前向安全性。

然而,该方案每次识别时都需要进行穷举搜索,比较后台数据库中的每个标签,随着标签规模扩大,后端服务器的计算负担将急剧增大。因此Hash链方案存在着所有标签自动更新标识符方案的通用缺点,即难以大规模扩展;同时,因为需要穷举搜索,所以存在拒绝服务攻击的风险。

4. 匿名ID方案

匿名ID方案采用匿名ID,在消息传输过程中,隐私侵犯者即使截获标签信息也不能获得标签的真实ID。该方案通过第三方数据加密装置,采用公钥加密、私钥加密或者添加随机数生成匿名标签ID。虽然标签信息只需要采用随机读取存储器(RAM)存储,成本较低,但数据加密装置与高级加密算法都将导致系统的成本增加。标签ID加密以后仍具有固定输出,因此,使得标签的跟踪成为可能,存在标签位置隐私问题;并且,该方案的实施前提是读写器与后台服务器的通信建立在可信任的通道上。

5. 重加密方案

重加密方案采用公钥加密。标签可以在用户请求下通过第三方数据加密装置定期对标签数据进行重写。因为采用公钥加密,大量的计算负载将超出标签的能力,所以这个过程通常由读写器来处理。该方案存在的最大缺陷是标签的数据必须经常重写,否则,即使加密标签ID固定的输出也将导致标签定位隐私泄漏。与匿名ID方案相似,标签数据加密装置与公钥加密将导致系统成本的增加,使得大规模的应用受到限制,并且经常地重复加密操作也给实际操作带来困难。